إنه إدراك مخيف ، لكن هويتك الرقمية قد تكون جاهزة للاستيلاء على أعلى مزايد على الويب المظلم.

تم بيع ما يصل إلى 25 مليار رقم هاتف وعناوين بريد إلكتروني وتفاصيل بطاقات الائتمان وتفاصيل تسجيل الدخول العام الماضي ، وفقًا لتقرير صادر عن فريق Digital Shadows Photon Research ، “Account Takeover in 2022”.

يمكن للمجرمين شراء البضائع باستخدام حسابك المصرفي ، والحصول على رعاية طبية من خلال التأمين الصحي الخاص بك وحتى ارتكاب جرائم باسمك.

بينما لا يمكنك إزالة معلوماتك من الويب المظلم ، يمكنك معرفة ما إذا كانت موجودة في السوق السوداء.

يوصي خبراء الأمن السيبراني باستخدام الماسحات الضوئية ومواقع الويب التي تبحث في الويب المظلم نيابة عنك.

يمكن أن تكون بياناتك الشخصية جاهزة للاستيلاء على الويب المظلم. هناك مواقع ويب وماسحات ضوئية ومديرو كلمات مرور ستعلمك إذا كانت كذلك

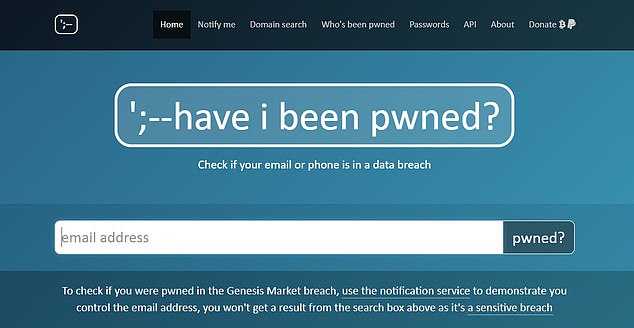

يمكن للمستخدمين الانتقال إلى مواقع الويب مثل ID Security و Have I Been Pwned والتي ستستخدم عنوان بريدك الإلكتروني أو رقم هاتفك لمعرفة ما إذا كنت على شبكة الإنترنت المظلمة.

يُظهر مديرو كلمات المرور مثل LastPass و Keychain من Apple ما إذا كانت كلمات المرور الخاصة بك قد تم اختراقها أو الإفراط في استخدامها عن طريق البحث في السوق السوداء وتنبيه المستخدمين بعدد مرات ظهور كلمات المرور الخاصة بهم.

الشبكة المظلمة هي واحدة من ثلاث طبقات للإنترنت – والطبقتان الأخريان هما الشبكة السطحية والعميقة.

على عكس شبكة الويب العالمية ، لا يمكن الوصول إلى الويب المظلم من خلال محركات البحث.

يحتاج المستخدمون إلى متصفح مجهول يسمى Tor – وهو اختصار لـ The Onion Router – وهو عبارة عن مصفوفة رائعة من مواقع الويب المشفرة التي تتيح للمستخدمين تصفح الإنترنت اليومي دون الكشف عن هويتهم بالكامل.

إنه يستخدم طبقات عديدة من الأمان والتشفير لجعل المستخدمين مجهولين عبر الإنترنت ، مما يفتح المستخدمين لأرض خارجة عن القانون حيث يمكن الوصول بسهولة إلى المواد الإباحية المتعلقة بالأطفال والاتجار بالبشر والقتلة للتأجير وغيرها من السلع غير القانونية.

وهو المكان المناسب لشراء وبيع المعلومات الشخصية للأشخاص.

حوالي 6.7 مليار عرض على الويب المظلم في عام 2022 كان لها اقتران فريد بين اسم المستخدم وكلمة المرور ، مما يشير إلى أن المجموعة لم تتكرر عبر قواعد البيانات ، وفقًا لتقرير صادر عن فريق Digital Shadows Photon Research.

يتم جمع هذه البيانات من خلال خروقات البيانات للمؤسسات الكبيرة ، مثل البنوك والمرافق الطبية وشركات بطاقات الائتمان.

HaveIBeenPwned هي طريقة للتحقق مما إذا كان قد تم جمع معلوماتك أثناء الاختراق.

يغطي هذا الموقع أكثر من 11 مليار سجل مسروق

قال سكوت شاكلفورد ، مدير برنامج الأمن السيبراني بجامعة إنديانا ، لشبكة CBS: “فقط أدخل عنوان بريدك الإلكتروني وسيظهر عدد المرات التي ظهر فيها حساب البريد الإلكتروني في الخروقات وعدد مرات ظهوره ، على سبيل المثال ، على شبكة الإنترنت المظلمة.”

هناك أيضًا خيار الدفع مقابل شاشة ويب مظلمة ، والتي تقوم باستمرار بمسح الويب المظلم بحثًا عن بياناتك ، مثل Aura و LifeLock و ID Watchdog.

معظم هذه الخدمات تتقاضى 10 دولارات شهريًا في المتوسط.

ومع ذلك ، نظرًا للنشاط الإجرامي ، لا تستطيع ماسحات الويب المظلمة تغطية جميع البيانات المسروقة عبر شبكة الويب المظلمة بالكامل.

وذلك لأن معظم البيانات المسروقة يتم تداولها بشكل خاص.

يراقب مديرو كلمات المرور أيضًا الطبقة المظلمة من الإنترنت ويرسلون تنبيهات للمستخدمين إذا تم اختراق بيانات اعتمادهم.

تقوم سلسلة مفاتيح Apple بتشفير أسماء الحسابات وكلمات المرور الخاصة بجهاز Mac والتطبيقات والخوادم ومواقع الويب والمعلومات السرية ، مثل أرقام بطاقات الائتمان أو أرقام PIN الخاصة بالحساب المصرفي.

عند الوصول إلى موقع ويب أو حساب بريد إلكتروني أو خادم شبكة أو عنصر آخر محمي بكلمة مرور ، يمكنك حفظ كلمة المرور في سلسلة المفاتيح الخاصة بك حتى لا تضطر إلى تذكر كلمة المرور أو إدخالها في كل مرة.

يوصي خبراء الأمن السيبراني باستخدام الماسحات الضوئية ومواقع الويب ، مثل ID Security و Have I Been Pwned ، والتي تبحث في الويب المظلم نيابة عنك

يُظهر مديرو كلمات المرور مثل LastPass و Apple’s Keychain ما إذا تم اختراق كلمات المرور الخاصة بك أو الإفراط في استخدامها

كما أنه يحظر رؤيتها من خلال الأعين المتطفلة على الإنترنت ولكنه يخطرك إذا تم اختراق كلمات المرور الخاصة بك.

قال شاكلفورد لشبكة سي بي إس: “عندما تسجل الدخول لأول مرة ، تقول ، على سبيل المثال ، 25 مرة ظهرت هذه المعلومات في خروقات ، وهذا يمكن أن يدفعك إلى أن تكون أكثر استباقية وتغيير كلمات المرور هذه”.

يمكن للمستخدمين الجريئين بما يكفي للمغامرة على الويب المظلم للبحث عن معلوماتهم الخاصة القيام بذلك عن طريق تنزيل Tor.

قال شاكلفورد: “على عكس” دوت كوم “على سبيل المثال ، كل هذه تنتهي بـ” نقطة البصل “لأنها نوع مختلف من البروتوكول الذي يوصلك إلى هناك”.

حدثت ولادة الشبكة المظلمة في حوالي عام 2000 مع إطلاق Freenet ، وهو مشروع أطروحة لطالب جامعة إدنبرة إيان كلارك ، الذي شرع في إنشاء “نظام تخزين واسترجاع للمعلومات اللامركزية الموزعة”.

أراد كلارك إنشاء طريقة جديدة للتواصل دون الكشف عن هويتك ومشاركة الملفات عبر الإنترنت ، والتي كانت أساس مشروع Tor ، الذي تم إصداره في عام 2002.

طورت البحرية الأمريكية “نقطة البصل” لتجنب الكشف والمراقبة أثناء العمل على الإنترنت.

ومع ذلك ، فإن تصفح Tor ممكن فقط لمستخدمي الويب المظلم المخضرمين.

قال شاكلفورد: “إنك لا تذهب فعليًا إلى نطاقات الويب مثل” نقطة البصل الإجرامية “شيء من هذا القبيل”.

“كلهم مجهولون ، لذا فهم جميعًا مجرد سلاسل من الأرقام والحروف ، لذلك من الصعب جدًا العثور على الكثير منها.”

اترك ردك